Nhóm Nghiên cứu và Phân tích Toàn cầu (GReAT) của Kaspersky vừa công bố hoạt động mới nhất của nhóm tin tặc APT BlueNoroff - một nhánh của nhóm tội phạm mạng Lazarus khét tiếng, thông qua hai chiến dịch tấn công tinh vi có chủ đích GhostCall và GhostHire.

Các chiến dịch này nhắm vào các tổ chức Web3 và tiền mã hóa tại Ấn Độ, Thổ Nhĩ Kỳ, Úc cùng nhiều nước ở châu Âu và châu Á, và đã diễn ra ít nhất từ tháng 4-2025.

Hai chiến dịch GhostCall và GhostHire được cho là sử dụng các kỹ thuật xâm nhập mới cùng phần mềm độc hại được thiết kế riêng, nhằm mục tiêu xâm nhập vào hệ thống của các nhà phát triển và tấn công vào các tổ chức, doanh nghiệp về blockchain, nhằm thu lợi tài chính.

Các cuộc tấn công này chủ yếu nhắm vào hệ điều hành macOS và Windows và được điều phối thông qua một hạ tầng chỉ huy - điều khiển thống nhất.

Chiến dịch GhostCall tập trung vào thiết bị chạy hệ điều hành macOS. Kẻ tấn công tiếp cận nạn nhân qua Telegram, giả danh nhà đầu tư mạo hiểm, thậm chí sử dụng các tài khoản bị chiếm quyền điều khiển của các doanh nhân và nhà sáng lập startup có thật để đề xuất cơ hội đầu tư hoặc hợp tác.

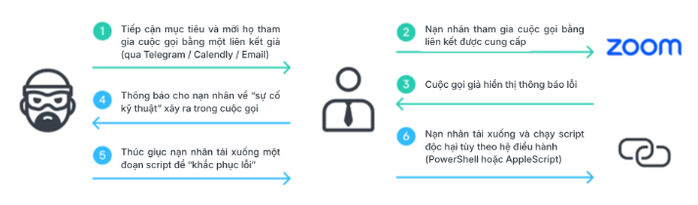

Cách thức tấn công của chiến dịch GhostCall

Nạn nhân sau đó được mời tham gia một "cuộc họp đầu tư" trên các trang lừa đảo bắt chước giao diện Zoom hoặc Microsoft Teams.

Trong cuộc họp giả mạo này, nạn nhân sẽ được yêu cầu cập nhật ứng dụng để khắc phục lỗi âm thanh. Một khi làm theo, thiết bị sẽ tải về một đoạn mã độc và triển khai phần mềm gián điệp vào thiết bị.

Trong chiến dịch GhostHire, nhóm tấn công chuyên thực hiện chuỗi tấn công kéo dài có chủ đích (APT) này nhắm mục tiêu vào các nhà phát triển blockchain thông qua việc giả danh nhà tuyển dụng. Nạn nhân bị lừa tải xuống và chạy một kho GitHub chứa mã độc, được ngụy trang dưới dạng bài kiểm tra kỹ năng.

Cách thức tấn công mạng của chiến dịch GhostHire

Khi nạn nhân mở và chạy nội dung đó, mã độc sẽ tự cài đặt trên máy, được tùy chỉnh phù hợp với hệ điều hành nạn nhân đang dùng.

Kaspersky khuyến nghị cần cẩn trọng với những lời mời chào hấp dẫn hoặc đề xuất đầu tư. Luôn xác minh danh tính của bất kỳ liên hệ mới, đặc biệt nếu họ tiếp cận qua Telegram, LinkedIn hoặc các nền tảng mạng xã hội khác.

Lưu ý chỉ sử dụng những kênh liên lạc nội bộ đã được xác thực và bảo mật cho những trao đổi có chứa thông tin nhạy cảm, luôn cân nhắc đến khả năng tài khoản của một người quen đã bị chiếm quyền, tránh chạy các đoạn mã (script) hoặc lệnh không được xác minh chỉ để "khắc phục lỗi"...

0 comments:

Post a Comment